摘要

PLC 安全不仅在网络边界,更贯穿固件/运行时、工程站、协议栈与现场总线多层。本文基于 2024 年开放获取综述,总结 PLC 安全研究脉络与工程侧加固清单。

MDPI

1. 架构与威胁建模

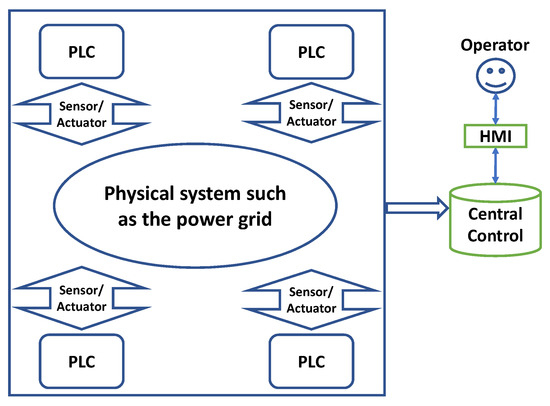

层次:硬件/引导、固件与 RTOS、运行时/任务调度、逻辑下载与在线修改、工程站与协议栈(如 Modbus、Profinet)、现场设备与人机界面。

典型攻击链:工程站被钓鱼→逻辑被篡改→安全联锁被绕过→异常工况未被发现。

MDPI

2. 常见攻击与检测

逻辑注入/篡改:伪造命令、隐蔽逻辑、定时触发;

固件级:Bootloader/固件替换、调试口滥用;

侧通道与物理:串口/JTAG、U 盘、维护笔记本;

检测:行为基线(周期/功率/IO 画像)、控制一致性审计、下载比对与签名校验。

MDPI

3. 工程化加固清单(可落地)

工程站安全:白名单软件、最小权限、离线编程+签名包、介质管控;

PLC 侧:固件签名与安全启动、读写分权、下载口时限/口令策略、逻辑签名与只读保护;

网络:OT 分区分域、工业防火墙/ACL、只开放必要协议、远维 VPN 零信任;

监测:逻辑快照差异化、操作审计、异常模式检测;

应急:离线恢复介质、金镜像、应急预案演练。

MDPI

本文参考并翻译/改写自:H. Cui et al., “An Overview of the Security of Programmable Logic Controllers,” MDPI (2024). 许可协议:CC BY 4.0。